Mit der SAP RECON Schwachstelle Admin Accounts erstellen

15. Juli 2020

Gefährdung Datenschutz durch Verschärfung der COVID-19-Gesetzgebung?

18. September 2020

Mit der SAP RECON Schwachstelle Admin Accounts erstellen

15. Juli 2020

Gefährdung Datenschutz durch Verschärfung der COVID-19-Gesetzgebung?

18. September 2020BIG-IP aus dem Hause F5 Networks ist von einer kritische RCE (Remote Code Execution) Schwachstelle (CVE-2020-5902) betroffen

Mehrere F5-Produkte, welche das Traffic Management User Interface (TMUI) nutzen, sind von einer SEVERITY 10 Schwachstelle (CVE-2020-5902) betroffen. Das User Interface wird üblicherweise von authentifizierten Benutzern dazu benutzt, um die Systeme zu managen.

Forscher haben jedoch einen Weg mittels einer „one-line payload“ in einer URL gefunden, die Authentifizierung zu umgehen.

Diese erlaubt es einem Angreifer, Code (view, delete, upload, execute) remote als root an verwundbaren Systemen auszuführen.

Betroffene BIT-IP Produkte:

LTM, AAM, AFM, Analytics, APM, ASM, DNS, FPS, GTM, Link Controller, PEM in folgenden Versionen:

- 15.0.0 bis 15.1.0.3

- 14.1.0 bis 14.1.2.5

- 13.1.0 bis 13.1.3.3

- 12.1.0 bis 12.1.5.1

- 11.6.1 bis 11.6.5.1

Verwundbar sind übrigens Systeme die auf Linux und auch auf Windows laufen!

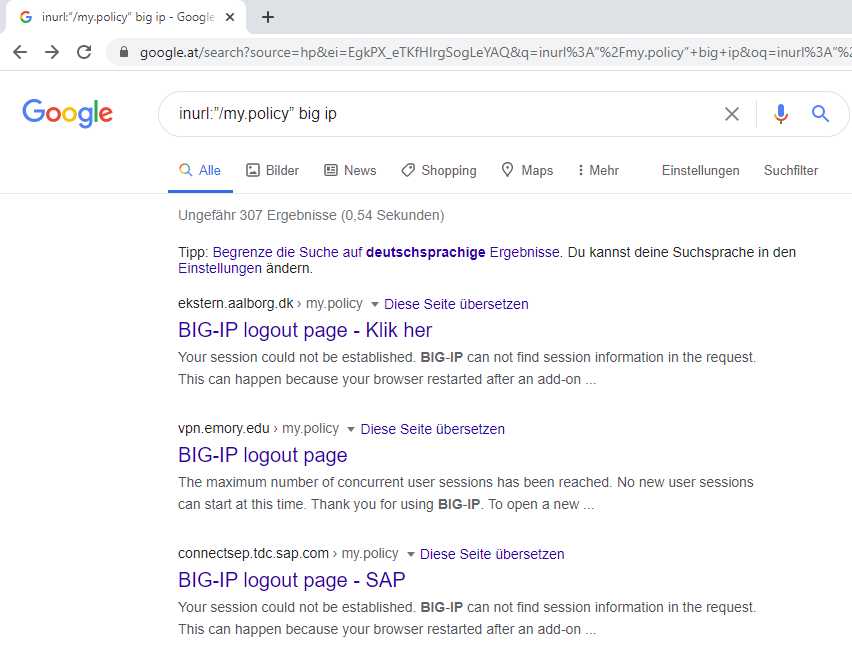

Shodan und Google Dorks sind dein Freund (oder besser gesagt Feind)

Mittels Shodan und Google lassen sich potentiell verwundbare Systeme aufspüren, Beispiel:

Root Cause

Fundamental ist die CVE-2020-5902 eine Path Traversal Schwachstelle. GitHub verfügt schon über an die 400 PoCs und auch ein Metasploit Modul ist bereits veröffentlicht.

Um die Schwachstelle zu schließen, muss das System entweder gepatcht werden oder mittels der TSMH Shell folgende Konfiguration gesetzt werden:

edit der /sys httpd all-properties

einfügen der folgenden Payload:

include ‘

<LocationMatch “.*\.\.;.*”>

Redirect 404 /

</LocationMatch>

dan speichern über save /sys config

Als weiterer Best Practice sollte externer Zugriff zum TMUI Konfigurations Dienst eingeschränkt werden.

Unsere Kunden sind informiert

Mit unserem Pentest-as-a-Service Managed Service lösen wir bei betroffenen Systemen automatisiert Emerging-Scans aus und melden Schwachstellen ggf. proaktiv an das Cyberdefence-Center unserer Kunden.

Somit reduziert sich die Attack-Surface der exponierten Dienste um ein vielfaches.