Insider-Threat Trojaner “Delilah” rekrutiert Mitarbeiter

19. Juli 2016

wie BlueKeep sich vor Schwachstellen-Scanner versteckt

14. November 2019

Insider-Threat Trojaner “Delilah” rekrutiert Mitarbeiter

19. Juli 2016

wie BlueKeep sich vor Schwachstellen-Scanner versteckt

14. November 2019Emotet: nach wie vor aktiv

Vor gut einem Monat (2019/KW41) hatte ich das Vergnügen, für ein Unternehmen einen Incident zu behandeln.

Im Zuge dessen wurde ich mit Spam-E-Mails konfrontiert, die unterschiedliche Word Dokumente beinhalteten.

Ein Upload zu Virustotal zeigte sofort den Inhalt einer Malware an. Da das Unternehmen allerdings genauere Analysen benötigte, betrachteten wir die Attachments eingehender.

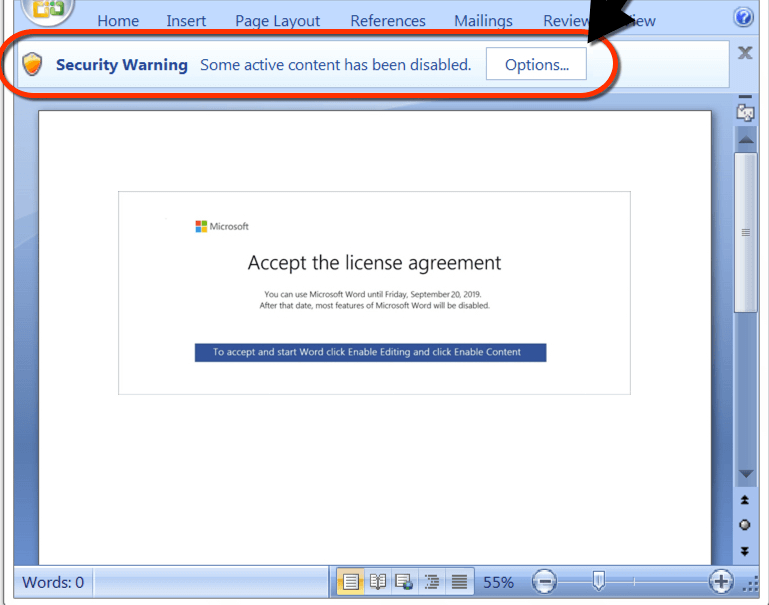

Beim öffnen der Datei wurde man klassischerweise aufgefordert, aktiven Inhalt zu aktivieren.

Die Ausführung in einer virtuellen Maschine wurde von dem Schädling grundsätzlich erkannt, wodurch an dem virtuellen isolierten System erstmal nichts geschah.

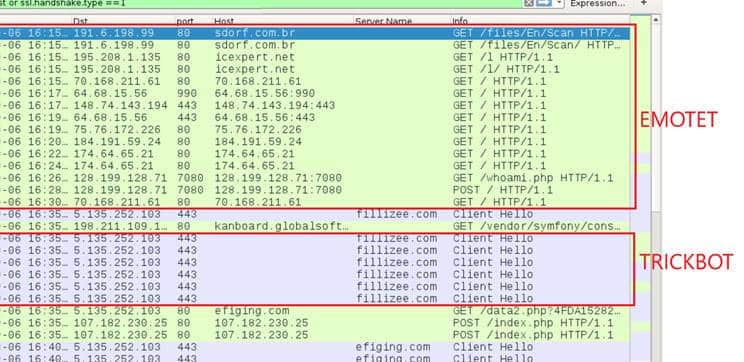

Die Ausführung in einer präparierten Sandbox brachte jedoch weitere Einsicht, da sich jetzt ein typischer Emotet-Infektions-Traffic zeigte. Emotet wurde in diesem Fall dazu benutzt, weiteren Schadcode (Trickbot) nachzuladen.

Ab hier ging es klassisch weiter und es konnten die Standard IoCs (Indicator of Compromise) festgestellt werden:

· Verwendete URLs für den Empfang der Emotet Malware IP 191.6.198[dot]99, URL sdorf.com[dot]br

· Post-Infizierung durch IP 5.135.252[dot]103, URL fillizee[dot]com

· Nachladung der Daten 657.exe, runningsorted.exe

What to do?

Mitarbeiter sensibilisieren, Patch-Management (3rd Party-Software nicht vergessen), solide Endpoint-Protection (praktischerweise mit EDR), mehrstufige Datensicherung, Monitoring und Alarmierung (SIEM), Incident Response Plan, Einsatz von LAPS, Deaktivierung administrativer Freigaben, executeables soweit möglich blockieren

(die genannten Maßnahmen gelten als Empfehlung und sind nicht abschließend zu sehen!)