Windows Sandbox für mehr Online-Sicherheit verwenden

9. April 2020

AirDrive Forensic Keylogger

15. April 2020

Windows Sandbox für mehr Online-Sicherheit verwenden

9. April 2020

AirDrive Forensic Keylogger

15. April 2020Passwort Sicherheit in einer Post-Quantencomputer Welt

Wie einfach sich ein 7-stelliges Kennwort mittels Brute-Force Angriff cracken lässt, wenn man bspw. über die Länge und verwendete Zeichen bescheid weiß, zeigt das folgende Video:

Es dauert weniger als 1 Sekunde! Die notwendigen Informationen über die Zusammensetzung des Kennworts lassen sich bspw. einfach über Social Engineering Techniken in Erfahrung bringen.

Könnte ein 12-stelliges Passwort bald nicht mehr sicher sein?

Mit Quantum-Computing muss man sich vielleicht bald die Frage stellen, wie sicher ein 12-stelliges Passwort in nicht mehr all zu ferner Zukunft noch sein wird.

Passwort Cracking-Techniken

- Dictionary Attack – hier wird mittels einer erstellen „Passwörterliste“ ein unbekanntes Kennwort ermittelt

- Brute-Force Attack – diese Methode ähnelt der Wörterbuch-Attacke, hier kombinieren Algorithmen alphanumerische Zeichen und Symbole, bis das korrekte Passwort gefunden wurde

- Rainbow-Table Attack – eine Rainbow-Table ist eine Datenbank, die vorerrechnete Hashes von möglichen Passwörtern beinhaltet, die mit einem vorliegenden Passwort-Hash verglichen werden können

- Guessing – bei dieser Methode lassen sich Passwörter einfach erraten, da es sich bspw. um schlecht gewählte – oder Standard-Kennwörter handelt

- Spidering – mittels Spidering sammelt man Informationen über eine Organisation oder eine Person auf bspw. Webseiten und/oder sozialen Kanälen, mit welchen sich anschließend Wörterbücher zum finden von Passwörtern kreieren lassen

Zur Zeit der Erstellung dieses Beitrags ist es so, dass man abhängig von der Rechenleistung und Cracking-Technologie aktuell etwa 34.000 Jahre benötigen würde, um ein 12-stelliges Kennwort aus Sonderzeichen, Ziffern, Klein- und Großbuchstaben zu cracken. Je mehr Zeit allerdings vergeht, desto neuere Technologien kommen auf den Markt – und eine davon ist eben Quanten Computing.

Quanten Computer

Heute gängige Computer, SmartPhones oder auch Taschenrechner arbeiten mit Bits. Ein Bit kann 2 Zustände annehmen, nämlich [1] oder [0].

Diese beiden Zustände werden in den Prozessoren von heutigen Rechnern mit Strom dargestellt:

Strom an bedeutet [1]

Strom aus bedeutet [0]

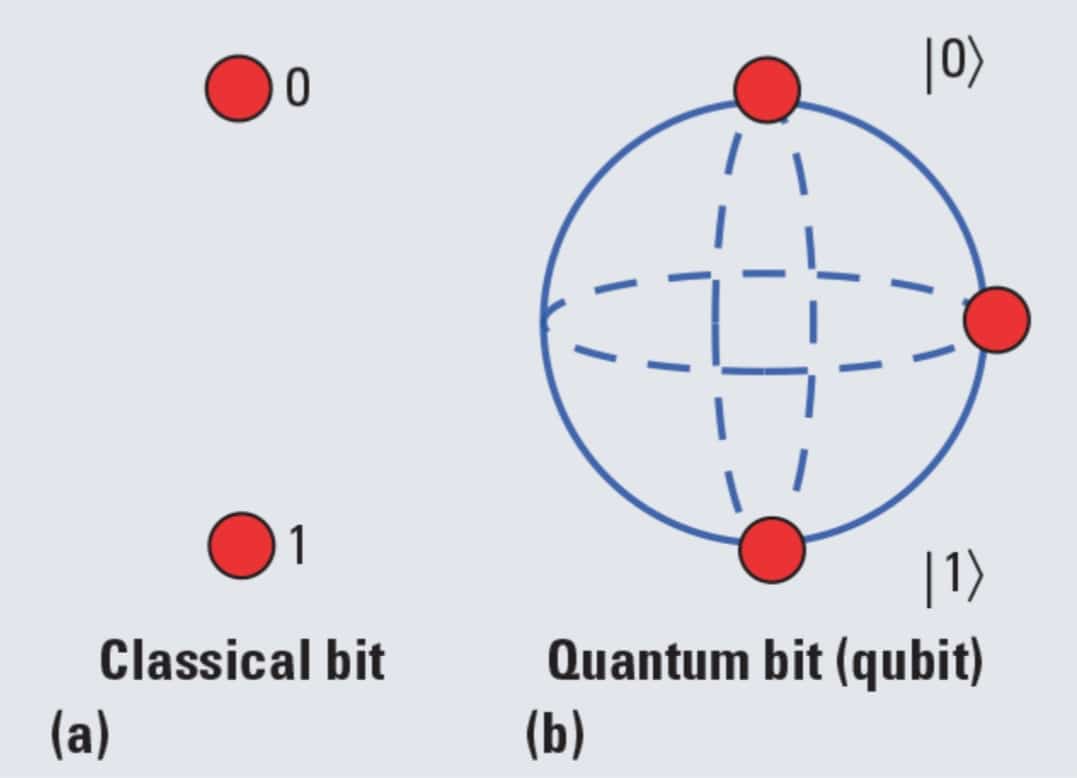

Qubits statt Bits

Quantencomputer arbeiten jedoch ganz anders, nämlich nicht mit Bits sondern „Qbits“ (Quanten-Bits).

Das Qubit kann wie ein Bit im klassischen Computer entweder im Zustand [1] oder [0] sein, hat allerdings die besondere Eigenschaft, dass es gleichzeitig im Zustand [1] und [0] sein kann. Theoretisch kann es auch in unendlich vielen Zuständen dazwischen sein.

Wie kann man sich das vorstellen?

Wirft man eine Münze, wird diese entweder mit Kopf [1] oder Zahl [0] nach oben liegen. Das Qubit wäre dann die in die Luft geworfene Münze, welche sich schnell um sich selber dreht und somit den Zustand von Kopf [1] und Zahl [0] zugleich annimmt.

Welche Auswirkung könnte das auf Kennwörter haben?

Googles Quantencomputer-Chip Sycamore benötigt für eine Rechenaufgabe 200 Sekunden, für die der schnellste Supercomputer der Welt 10.000 Jahre benötigen würde. Somit behauptet Google, „Quantum Supremacy“ (also Quantenüberlegenheit) erreicht zu haben.

Fairerweise muss dazu gesagt werden, dass die Problemstellung so gewählt wurde, dass sie für den Sycamore-Prozessor bestmöglich und für klassische Computer besonders schwierig zu bewältigen war.

Forscher von IBM haben das Ergebnis von Google, Quantum Supremacy erreicht zu haben, allerdings angezweifelt und sich dazu geäußert, dass bei richtiger Ausnutzung der Kapazitäten der Supercomputer, die Lösung der Problemstellung von 10.000 Jahre auf 2,5 Tage verkürzt werden könnte.

So könnte man annehmen, dass ein 12-stelliges Passwort nicht mehr sicher sein dürfte, wenn Quantenüberlegenheit erreicht werden würde. Bis es soweit ist, dürfte allerdings noch ein wenig Zeit vergehen.

Gibt es daher Handlungsbedarf?

Einerseits ist es ja (noch) nicht so, dass jeder über die Möglichkeiten verfügt, einen Quantencomputer zu bauen.

(Außer man mag diesem Artikel hier Glauben schenken, in dem das Unternehmen Active Cypher mittels einer $600 Hardware einen „Password-Hacking Quantum Computer“ gebaut hat).

Andererseits wissen wir aber alle, in welchem rasanten Tempo Technologie voranschreitet.

Daher wird es unumgänglich werden, sich Alternativen zu Passwörter überlegen zu müssen – und das auch bereits heute.

Dafür stehen uns bereits Möglichkeiten wie Multi-Faktor-Authentifizierung, Biometrie, Verhaltensbasierte Authentifizierung usw. zur Verfügung.

Eines steht allerdings fest, da sich Passwörter einfach implementieren lassen und sie für Endbenutzer einfach zu nutzen sind, werden wir sie heute, morgen und in vorhersehbarer Zukunft noch nutzen. Bei der Verwendung von statischen Passwörtern sollten diese dann am besten dynamisch mittels Passwort-Generator generiert und mittels Passwort-Safe aufbewahrt werden.

Achten Sie bei der Generierung von Kennwörter vor allem auf die Länge. Ein 30-stelliges Kennwort mit Ziffern, Sonderzeichen, Groß- und Kleinschreibung benötigt aktuell je nach Rechenleistung und Cracking-Technologie etwa 233 Duodecillionen Jahre.

Laut Expertenmeinung von Michael Walser (CTO bei der sematicon AG), wird der Quantencomputer noch länger nicht unser Problem sein, da es ganz andere Möglichkeiten gibt, die man heute bereits mit überschaubarem Aufwand ausnutzen kann, um Schaden anzurichten. Grund dafür sind meist fehlerhafte Implementierungen von Crypto-Systemen oder der mangelnde Schutz des Schlüsselmaterials oder des Passwortes. Darüber hinaus ist der Faktor „Mensch“ auch nicht zu vernachlässigen – besonders wenn es um Kennwörter geht.

Er rät dazu, sich erstmal die 3-W-Fragen zu stellen:

Vor WEM muss ich mich schützen?

WAS muss ich schützen?

WIE lange muss es geschützt bleiben?

Dadurch relativieren sich viele Angriffs-Szenarien ganz von selber.